Sistemas Distribuidos 3er Corte

Medios de transmisión:

El medio de transmisión

constituye el soporte físico a través del cual emisor y receptor pueden

comunicarse en un sistema de transmisión de datos.

Distinguimos dos tipos de medios: guiados y no

guiados. En ambos casos la transmisión se

realiza por medio de ondas electromagnéticas.

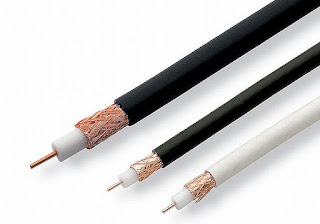

- El cable coaxial,

coaxcable o coax, creado en la

década de 1930, es un cable utilizado para transportar señales eléctricas de

alta frecuencia que posee dos conductores concéntricos, uno central, llamado

núcleo, encargado de llevar la información, y uno exterior, de aspecto tubular,

llamado malla, blindaje o trenza, que sirve como referencia de tierra y retorno

de las corrientes. Entre ambos se encuentra una capa aislante llamada

dieléctrico, de cuyas características

dependerá principalmente la calidad del cable. Todo el conjunto

suele estar protegido por una cubierta aislante (también denominada camisa

exterior).

El conductor central puede estar constituido por un alambre

sólido o por varios hilos retorcidos de cobre; mientras que el exterior puede

ser una malla trenzada, una lámina enrollada o un tubo corrugado de cobre o

aluminio. En este último caso resultará un cable semirrígido.

Debido a la necesidad de manejar frecuencias cada vez más altas

y a la digitalización de las transmisiones, en años recientes se ha sustituido

paulatinamente el uso del cable coaxial por el de fibra óptica, en particular

para distancias superiores a varios kilómetros, porque el ancho de banda de

esta última es muy superior.

- Una fibra

óptica es una fibra flexible, transparente, hecha al embutir o extruir

vidrio (sílice) o plástico en un diámetro ligeramente más grueso que el de un

pelo humano. Las fibras ópticas se utilizan más comúnmente como un medio para

transmitir luz entre dos puntas de una fibra y tienen un amplio uso en las

comunicaciones por fibra óptica, donde permiten la transmisión en distancias y

en un ancho de banda (velocidad de datos) más grandes que los cables

eléctricos. Se usan fibras en vez de alambres de metal porque las señales

viajan a través de ellas con menos pérdida; además, las fibras son inmunes a la

interferencia electromagnética, un problema del cual los cables de metal sufren

ampliamente.

El cable de par

trenzado consiste en grupos de hilos de cobre entrelazados en pares en

forma helicoidal. Esto se hace porque dos alambres paralelos constituyen una

antena simple. Cuando se entrelazan los alambres helicoidalmente, las ondas se

cancelan, por lo que la interferencia producida por los mismos es reducida lo

que permite una mejor transmisión de datos.

Así, la forma entrelazada permite reducir la

interferencia eléctrica tanto exterior como de pares cercanos y permite

transmitir datos de forma más fiable. Un cable de par trenzado está formado por

un grupo de pares entrelazados (normalmente 2, 4 o 25 pares), recubiertos por

un material aislante. Cada uno de estos pares se identifica mediante un color.

El entrelazado de cables que llevan señal en modo

diferencial (es decir que una es la invertida de la otra), tiene dos motivos

principales:

1. Si la forma de onda que viaja por un cable es A(t)

y en el otro es -A(t) y n(t) es ruido añadido por igual en ambos cables durante

el camino hasta el receptor, tendremos: A(t) + n(t) en un cable y en el otro

-A(t) + n(t) al hacer la diferencia en el receptor, quedaremos con 2A(t) y

habremos eliminado el ruido (rechazo al modo común).

2. Si pensamos en el campo magnético que producirá

esta corriente en el cable y tenemos en cuenta que uno está junto al otro y que

en el otro la corriente irá en sentido contrario, entonces los sentidos de los

campos magnéticos serán opuestos y el módulo será prácticamente el mismo, con

lo cual eliminaremos los campos fuera del cable, evitando así que se induzca

alguna corriente parásita en cables aledaños.

En telecomunicaciones, el cable de par trenzado es un tipo de cable que tiene dos conductores eléctricos aislados y entrelazados para anular las interferencias de fuentes externas y diafonía de los cables adyacentes. Fue inventado por Alexander Graham Bell en 1881.

Conectores:

Un conector

eléctrico es un dispositivo para unir circuitos eléctricos. La conexión

puede ser temporal, como para equipos portátiles, puede exigir una herramienta

para montaje y desmontaje o puede ser una unión permanente entre dos cables o

aparatos. Hay cientos de tipos de conectores eléctricos.

Están compuestos generalmente de un enchufe(macho) y

una base (hembra).

Tipos de conectores

para cada medio físico:

1 - Cable de red Ethernet RJ-45 - Cat5/Cat6. Use este

tipo de cable para conectar el enrutador/módem al puerto de red del equipo.

2 - Cable telefónico RJ-11. No conecte este cable al

equipo.

3 - Cable telefónico especial de seis conectores.

4 - Cable USB. Muchos enrutadores/modems se pueden

conectar con un cable USB. Es preferible usar un cable de red RJ-45 que uno

USB. No conecte a la vez un cable USB y un cable de red; conecte sólo uno.

Tipos de controladores de transmisión:

Un

controlador o driver es el software que controla un dispositivo en un PC; por

ejemplo, una tarjeta de vídeo o de sonido. Los controladores actúan como

“puentes” entre las aplicaciones y los dispositivos, encargándose de que ambos

interactúen.

El controlador

o driver es un programa informático que permite al sistema operativo

interaccionar con un periférico, haciendo una abstracción del hardware y

proporcionando una interfaz posiblemente estandarizada para usarlo. Se puede

esquematizar como un manual de instrucciones que le indica cómo debe controlar

a un dispositivo en particular. Es una pieza sin la cual no podría funcionar

correctamente el hardware.

TIPOS:

· CONTROLADOR DE DISPOSITIVO: Es

una pieza de software que permite al

sistema operativo y programas interactuar adecuadamente con dispositivos de

hardware.

· CONTROLADOR DE IMPRESORA: Es un software que convierte la información a

ser impresa en una forma específica para una impresora.

· CONTROLADOR DE CLASE: Es un tipo de

controlador de dispositivo que puede operar a un gran número de diferentes

dispositivos que son de un tipo similar.

· CONTROLADOR DE PERIFÉRICO: Es un término

que hace referencia a un chip o una tarjeta de expansión que hace de interfaz

en un dispositivo periférico o componente.

· CONTROLADOR WRAPPER: Es un software que

funciona como adaptador entre el sistema operativo y un controlador que no fue

diseñado para trabajar en ese sistema operativo.

· CONTROLADOR JDBC: Es un software que

permite a las aplicaciones escritas en JAVA interactuar con una base de datos.

· CONTROLADOR DE AUDIO: Es un software encargado de la comunicación

entre la tarjeta de audio y los periféricos de sonido.

· CONTROLADOR DE VÍDEO: Es un software

encargado de la comunicación entre la tarjeta de vídeo y el monitor.

· CONTROLADOR DE RED: Es un software encargado de la comunicación

entre los periféricos de conexión de red o enlaces a otra PC.

Tipos de normas en redes:

NORMA 802.11:

Ahora hablemos sobre la norma IEEE 802.11, esta es la norma que regula

todo lo que se trata de redes inalámbricas locales (WLAN), esta

norma regula en general tres aspectos importantes, la frecuencia, velocidad y

alcance que tenga la red inalámbrica local.

Para un mejor

entendimiento se deja un pequeño cuadro comparativo sobre la norma 802.11.-

Se puede agregar que en la actualidad las normas a,b,g

y n trabajan juntas sin conflictos. Otro punto a destacar es que con ayuda de

CSMA/CD (Acceso múltiple con escucha de portadora y detección de colisiones)

que es un sistema que permite que los datos no colisionen unos a otros dentro

de la red inalámbrica.

Otro aspecto importante es la cantidad de accesos, el

cual puede aceptar un número de 25-30 personas (o más) antes de que se degrade

la conectividad, aunque esto depende del equipamiento y distribución de la red

por medio de otros puntos de acceso o servidores.

Se puede agregar que en la actualidad las normas a,b,g

y n trabajan juntas sin conflictos. Otro punto a destacar es que con ayuda de

CSMA/CD ( Acceso múltiple con escucha de portadora y detección de colisiones)

que es un sistema que permite que los datos no cilisionen unos a otros dentro

de la red inalámbrica.

Otro aspecto importante es la cantidad de accesos, el

cual puede aceptar un número de 25-30 personas (o más) antes de que se degrade

la conectividad, aunque esto depende del equipamiento y distribución de la red

por medio de otros puntos de acceso o servidores.

NORMA 802.15:

Fue

diseñada con el fin de lograr una transferencia eficiente y rápida de datos en

WPAN's (Wireless Personal Area Network o redes inalámbricas de área personal).

Existen diferentes tipos de esta red en la que están incluidas Bluetooth y

Zigbee. Pero nos enforcaremos en la primera por ser la más utilizada en la

actualidad.

Entre

los aspectos más importantes que ve podemos mencionar la transferencia, el alcance

por tipo y la frecuencia. Bluetooth trabaja bajo la norma 802.15.1 y sus

estándares están orientados a velocidades de hasta 16Mbps, trabaja en las

frecuencias de 300MHz, 2.4 GHz y 3 GHz, finalmente hay tres tipos

de redes inalámbricas bluetooth, tipo 3 que abarca 1

metro, tipo 2 que abarca 10 metros (Esta es ampliamente utilizada) y tipo 1 que

abarca 100 metros. También se puede destacar otro punto que es el acceso de

usuarios el cual es de alrededor de 8 conectados.

NORMA 802.16:

Estándar

creado para las WMAN (Redes inalámbricas de área metropolitana), con el nombre

de WiMAX, permite accesos de unos 50 a 80 kilómetros y velocidades que pueden

llegar a 1Gbps, funcionan en las frecuencias de 2 hasta 11 GHz y 11 a 66 GHz.

Se puede dar a entender WiMAX con una gran red inalámbrica constituida de

pequeñas WLAN.

Entre sus estándares podemos mencionar los más importantes como el

802.16d orientado al acceso fijo, el cual entrega grandes conexiones y

velocidades. La 802.16e que nos entrega movilidad completa o la utilización de

aparato portables como notebook, tablets o teléfonos inteligentes. También

podemos encontrar otro estándar, el 802.16m que combina los dos anteriores

dando un acceso total en movimiento con velocidades que superan los 100Mbps y

1Gbps en fijo.

Secuencia de los colores en

cada norma:

ANSI/EIA/TIA-568A

y 568B

La Asociación

de la Industria de las Telecomunicaciones (TIA) y la Asociación de Industrias

de Electrónica (EIA), son asociaciones industriales que desarrollan y publican

una serie de estándares sobre el cableado estructurado para voy y datos para

las LAN.

La norma TIA

568A y 568B, especifica un sistema de cableado de telecomunicaciones genérico

para edificios comerciales que soportará un ambiente multiproducto y

multifrabricante.

Estas normas

son un estándar a la hora de hacer las conexiones. Los dos extremos del cable

(UTP CATEGORÍA 5, 6) que llevarán conectores RJ45 con un cierto orden de

colores especificado por la norma.

El estándar

también define los tipos de cables, las distancias, los conectores, las

terminaciones de cables, sus rendimientos, los requisitos de instalación de

cable y los métodos de pruebas de los cables instalados.

568-A

Norma que Regula Los Sistemas de Cableado Estructurado

En resumen el

propósito de la norma EIA/TIA 568¬A se describe en el documento de la siguiente

forma:

Esta norma específica

un sistema de cableado de telecomunicaciones genérico para edificios, la norma

recomienda la instalación de sistemas de cableado durante la construcción o

renovación de edificios pues es significativamente menos costosa que cuando el

edificio está ocupado.

Alcance

La norma

EIA/TIA 568¬A específica los requerimientos mínimos para el cableado de

establecimientos comerciales de oficinas. Se hacen recomendaciones para:

- La topología

- La distancia máxima de los cables

- El rendimiento de los componentes

- Las tomas y los conectores de telecomunicaciones

Se pretende

que el cableado de telecomunicaciones especificado soporte varios tipos de

edificios y aplicaciones de usuario. Se asume que los edificios tienen las

siguientes características:

- Una distancia entre ellos de hasta 3 km, usando repetidores.

- Un espacio de oficinas de hasta 1000000 metros cuadrados.

- Una población de hasta 50000 usuarios individuales.

- La distancia entre un repetidor y una estación de trabajo debe ser no mayor a 100 metros.

Las

aplicaciones que emplean el sistemas de cableado de telecomunicaciones son:

- Voz

- Datos

- Texto

- Vídeo

- Imágenes

- Otros

Cableado horizontal según EIA/TIA 568

El sistema de

cableado horizontal es la porción del sistema de cableado de telecomunicaciones

que se extiende del área de trabajo al cuarto de telecomunicaciones.

La norma

EIA/TIA 568¬A hace las siguientes recomendaciones en cuanto a la topología del

cableado horizontal:

- El cableado horizontal debe seguir una topología estrella.

- Cada toma/conector de telecomunicaciones del área de trabajo debe conectarse a una interconexión en el cuarto de telecomunicaciones.

- El cableado horizontal en una oficina debe terminar en un cuarto de telecomunicaciones ubicado en el mismo piso que el área de trabajo servida.

- Los componentes eléctricos específicos de la aplicación (como dispositivos acopladores de impedancia) no se instalarán como parte del cableado horizontal; cuando se necesiten, estos componentes se deben poner fuera de la toma/conector de telecomunicaciones.

- No se permiten empalmes de ningún tipo en el cableado horizontal.

Cables reconocidos

- La norma EIA/TIA 568¬A reconoce cuatro medios físicos de transmisión que pueden usarse de forma individual o en combinación:

- Cable vertebral UTP de 100 ohm

- Cable STP de 150 ohm

- Cable de fibra óptica multimodo de 62.5/125 um y Cable de fibra óptica monomodo.

Código de Colores para Conectores RJ45

Las normas

T568A y T568B, dictan como se deben armar los conectores RJ45, estas dos normas

se diferencian por el orden de los colores de los pares a seguir. Si bien el

uso de la norma T568B para cableado recto es más utilizada, también en algunos

casos se usa la norma T568A, es por ello necesario conocer el código de colores

que rigen ambas normas, la siguiente figura muestra el orden de los colores

según los pines de un conector RJ45.

¿Qué son

protocolos de comunicación ISP?

SPI es un acrónimo para referirse al protocolo de

comunicación serial Serial Peripherical Interface. Este protocolo nace casi a

principios de 1980 cuando Motorola lo comienza a introducir y desarrollar en el

primer microcontrolador derivado de la misma arquitectura del microcontrolador

680000. SPI se ha convertido es uno de los más populares protocolos para

trabajar con comunicación serial debido a su velocidad de transmisión,

simplicidad, funcionamiento y también gracias a que muchos dispositivos en el

mercado como pantallas LCD, sensores, microcontroladores pueden trabajar con él.

El SPI es un protocolo síncrono que trabaja en modo

full duplex para recibir y transmitir información, permitiendo que dos

dispositivos pueden comunicarse entre sí al mismo tiempo utilizando canales

diferentes o líneas diferentes en el mismo cable. Al ser un protocolo síncrono

el sistema cuenta con una línea adicional a la de datos encarga de llevar el

proceso de sincronismo. Veamos cómo funciona:

Estructura

general del protocolo SPI.

Dentro de este protocolo se define un maestro que será

aquel dispositivo encargado de transmitir información a sus esclavos. Los

esclavos serán aquellos dispositivos que se encarguen de recibir y enviar

información al maestro. El maestro también puede recibir información de sus

esclavos, cabe destacar. Para que este proceso se haga realidad es necesario la

existencia de dos registros de desplazamiento, uno para el maestro y uno para

el esclavo respectivamente. Los registros de desplazamiento se encargan de

almacenar los bits de manera paralela para realizar una conversión paralela a

serial para la transmisión de información.

Existen cuatro

líneas lógicas encargadas de realizar todo el proceso:

MOSI (Master Out Slave In):. Línea utilizada para llevar los bits que provienen del

maestro hacia el esclavo.

MISO (Master In Slave Out):. Línea utilizada para llevar los bits que provienen del

esclavo hacia el maestro.

CLK (Clock):. Línea proviniente del maestro encarga de

enviar la señal de reloj para sincronizar los dispositivos.

SS (Slave Select):. Línea encargada de seleccionar y a

su vez, habilitar un esclavo.

Se presenta una imagen donde se tienen todas estas

líneas con sus respectivos registros de desplazamiento y su dirección de flujo:

Distintos modos

en SPI.

Existen cuatro modos en el cual se puede enviar

información dependiendo de dos parámetros basados en la señal de reloj. El

primer de ellos es la polaridad y el segundo es la fase. Al tener dos

parámetros donde cada uno puede tomar dos estados se tendrá entonces cuatro

modos distintos de poder llevar a cabo el proceso de transmisión y envío de

información.

Modo 0: CPOL = 0 y CPHA = 0. Modo en el cual el estado

del reloj permanece en estado lógico bajo y la información se envía en cada

transición de bajo a alto, es decir alto activo.

Modo 1: CPOL = 0 y CPHA = 1. Modo en el cual el estado

del reloj permanece en estado lógico bajo y la información se envía en cada

transición de alto a bajo, es decir bajo activo.

Modo 2: CPOL = 1 y CPHA = 0. Modo en el cual el estado

del reloj permanece en estado lógico alto y la información se envía en cada

transición de bajo a alto, es decir alto activo.

Modo 3: CPOL = 1 y CPHA = 1. Modo en el cual el estado

del reloj permanece en estado lógico alto y la información se envía en cada

transición de alto a bajo, es decir bajo activo.

La configuración de modos es independiente para cada

esclavo con esto quiere decir que cada esclavo puede tener una configuración de

CPOL y CPHA distinta a la de otros esclavos, inclusive una frecuencia de

trabajo distinta y entonces para esto, el maestro deberá adaptarse a la

configuración de cada esclavo. Por esta razón es recomendable que el sistema

trate de trabajar con los mismo parámetros de ser posible porque si no, será un

dolor de cabeza.

En este protocolo se define únicamente un maestro y

varios esclavos. La manera en la cual estos dispositivos se conectan pueden ser

de dos tipos: encadenado o paralelo. El de tipo encadenado las entrada del mosi

de cada esclavo va conectada con el mosi del master para el primer caso o de su

esclavo anterior para el resto. Además, se utiliza un único de selección de

esclavo proveniente del maestro en forma paralela hacia cada esclavo.

Por otro lado, en el tipo paralelo se utiliza un único

mosi proviente del maestro en forma paralela hacia cada esclavo. Además, se

adiciona una línea de selección de esclavo proveniente del maestro por cada

esclavo que exista en el sistema.

¿Qué es un IP?

La dirección IP es un número que identifica, de manera

lógica y jerárquica, a una Interfaz en red (elemento de comunicación/conexión)

de un dispositivo (computadora, tableta, portátil, teléfono inteligente) que

utilice el protocolo IP o (Internet Protocol), que corresponde al nivel de red

del modelo TCP/IP. La dirección IP no debe confundirse con la dirección MAC,

que es un identificador de 48 bits expresado en código hexadecimal, para

identificar de forma única la tarjeta de red y no depende del protocolo de

conexión utilizado en la red.

Aunque hoy en día los permisos de los archivos y

carpetas nos puedan resultar algo dentro de lo cotidiano, sistemas operativos

como MS-DOS, Windows 95 o Windows 98 carecían de este control de acceso a los

archivos. Por afinar un poco, nos vamos a centrar en el esquema que suele dar

más dolores de cabeza a los usuarios, es decir, el que tradicionalmente ha

estado presente en Unix y sistemas compatibles POSIX, como Linux y Mac OS X.

Los permisos

definen, de una manera simple y efectiva, reglas de acceso en lectura (r),

escritura (w) o ejecución (x) a determinados archivos (si éstos no son ejecutables, el de ejecución no

procede al igual que ocurre con las carpetas o directorios). Como su propio

nombre indica, unos permisos de lectura nos permitirán abrir un archivo o una

carpeta para «echar un vistazo» a su contenido pero no podremos realizar

modificación alguna hasta que no nos otorguen permisos de escritura (que son

los que nos permitirán realizar modificaciones).

Los permisos,

los propietarios y los privilegios de los usuarios

Salvo que un usuario sea administrador de un sistema

(y por tanto podrá manejar a su antojo cualquier archivo o carpeta), todos los

usuarios están sujetos a las reglas de permisos a la hora de trabajar en su

equipo o en un servidor (por ejemplo en el hosting de nuestro blog). De hecho,

el esquema de permisos distingue entre 3 tipos de alcance desde el punto de

vista del usuario:

-

Propietario del

archivo

-

Grupo al que

pertenece

-

Resto de usuarios del

sistema

Como bien podemos imaginar, el propietario del archivo

(o de la carpeta) es el usuario que creó dicho archivo y, por tanto, suele

tener permisos de acceso y modificación al mismo. Los grupos de usuarios

podemos entenderlos como una agrupación de permisos y privilegios, por tanto,

definen el alcance que pueden agrupaciones de usuarios tener dentro de un

sistema (administradores, usuarios con ciertos privilegios, etc) y sirven para

acotar las opciones que pueden éstos sin necesidad de tener que realizar configuraciones

de manera individual.

Por consiguiente, combinando

los 3 tipos de permisos (lectura, escritura y ejecución) con las 3 perspectivas de usuario

(propietario, grupo y resto de usuarios, algo que suele conocerse como UGO,

User, Group, Others), todos los archivos y carpetas de sistemas Unix,

distribuciones GNU/Linux y equipos con Mac OS X están sujetos a un estricto sistema de control de acceso

con el que garantizar la integridad y el acceso únicamente a «personal

autorizado».

Ilustrándolo con un ejemplo, imaginemos que tenemos un

archivo de texto creado por el usuario A (perteneciente al grupo de usuarios

AA) que tiene el siguiente esquema de permisos:

-

Propietario: lectura

y escritura

-

Grupo: lectura

-

Otros usuarios:

ninguno

Con un esquema así, el propietario podría realizar

modificaciones, el resto de usuarios del grupo podría acceder en modo lectura y

los usuarios de otros grupos no podrían ni acceder a él ni mucho menos realizar

modificaciones (salvo el usuario administrador que tiene permisos para hacer lo

que quiera).

Permisos y

seguridad

¿Y qué tienen que ver los permisos y la seguridad? Una

buena configuración en los permisos de nuestros archivos puede evitar que

alguien con no muy buenas intenciones realice modificaciones sobre nuestro

sistema y, por ejemplo, acceda a más información de la debida o ponga en

peligro la integridad de nuestro sistema o de una de nuestras aplicaciones. Por

tanto, una buena gestión de permisos es un factor clave que contribuye a

mejorar la seguridad de un sistema.

Acceso y tipos

de acceso:

En cada sistema operativo existen distintas formas de

utilización de los tipos de acceso para la organización óptima de sus archivos

y su información. Cada sistema operativo cuenta con uno o varios sistemas

diferentes de organización, los cuales trabajan acorde a las necesidades del

usuario y su uso de la información. Dicho lo anterior, los tipos de accesos más

utilizados para manipular los archivos son acceso indexado, acceso secuencial,

acceso directo y por último el acceso secuencial indexado el cual es el más

utilizado por dichos sistemas de organización de archivos ya que es el de mejor

rendimiento.

Sistemas de

organización de archivos en Windows

Los sistemas de organización de archivos que utiliza

Windows utilizan el acceso secuencial indexado (acceso secuencial y acceso

indexado adjuntos en un mismo método), el acceso directo en algunos casos en la

utilización de los sistemas de organización por tablas.

En Windows, se le llama "unidad" a cada

dispositivo de almacenamiento. El sistema le adjudica una letra a cada uno. La

estructura del sistema de archivos normalmente es jerárquica, con un directorio

raíz y una determinada cantidad de sub directorios y archivos. Los archivos

siempre llevan extensión, de lo contrario el sistema operativo no sabrá qué

hacer con ellos. Los sistemas que utiliza Windows son los siguientes:

-FAT: Tabla de asignación de archivos, comúnmente

conocido como FAT (del inglés file allocation table), es un sistema de

archivos. Es un formato popular para disquetes admitido prácticamente por todos

los sistemas operativos existentes para computadora personal. Se utiliza como

mecanismo de intercambio de datos entre sistemas operativos distintos que

coexisten en la misma computadora, lo que se conoce como entorno multiarranque.

-FAT16: Se utiliza preferiblemente, en unidades o

particiones de más de 200Mb. Este sistema de archivos a medida que aumenta el

tamaño del volumen, el rendimiento disminuye rápidamente. No soporta archivos

extremadamente grandes. Es menos "robusto" que NTFS ya que no permite

la automática recuperación del disco.

-FAT32: Mantiene la misma estructura de sectores y

tablas, pero disminuye el tamaño de los sectores. En discos entre los 512Mb,

así el espacio desperdiciado es mucho menor. Admite unidades de hasta 2Tb de

tamaño. Utiliza clústeres menores (de 4Kb a 8Kb), lo que significa un 10 y un

15 % de mejora en el uso del espacio con respecto a unidades grandes con

sistemas de archivos FAT o FAT16. Es incompatible con todo lo anterior y posterior.

-NTFS: Sistema de archivos de nueva tecnología,

Soporta completa seguridad. Puede decidir los tipos de acceso a los archivos y

directorios. Guarda un archivo de actividades para reconstruir el disco en el

caso de problemas eléctricos. Automáticamente genera archivos de corrección en

DOS que pueden ser utilizados y compartidos. Permite un diseño de programa para

correr bajo otro sistema operativo. Todo lo que tiene que ver con los archivos

se almacena en forma de metadatos (una estructura de datos compleja que acelera

el acceso a los archivos y reduce la fragmentación).

Comentarios

Publicar un comentario